El virus se auto propaga por correo electrónico automáticamente de un usuario a otro. Al activarse el virus modifica los documentos del usuario e inserta comentarios de la serie de TV "Los Simpson". Y lo que es peor, puede enviar información confidencial desde el ordenador sin que lo advierta el usuario.

Funcionamiento

El virus Melissa infecta archivos de Word aprovechando su capacidad de ejecutar Scripts de Visual Basic. Sus acciones principales son las siguientes:

1.

Infecta a MS Word y éste a todos los archivos que se abren.

2.

Cambia ciertas configuraciones para facilitar la infección.

3.

Se auto-envía por correo, como un mensaje proveniente del usuario a la primera 50 buzones de la libreta de direcciones de su correo.

Cuando un documento de Word infectado es abierto, Melissa infecta la plantilla de documentos normal.dot, que es donde se encuentran todos los valores y macros predeterminadas del programa. A partir de este momento todos los archivos serán infectados por el virus.

Se distribuyó inicialmente en un grupo de discusión de Internet llamado alt.sex. El virus se envió en un archivo llamado LIST.DOC, que contenía claves de acceso para websites clasificadas X. Cuando el usuario bajaba el archivo y lo abría con Microsoft Word, se ejecutaba una macro en el documento que enviaba el archivo LIST.DOC a 50 personas relacionadas en la agenda del correo electrónico del usuario.

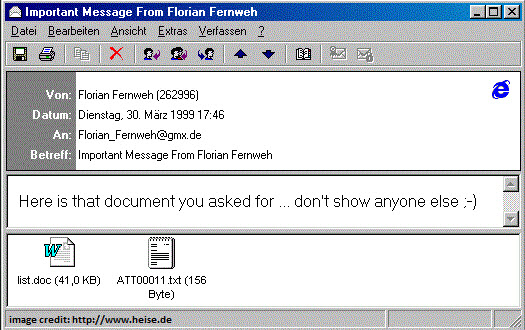

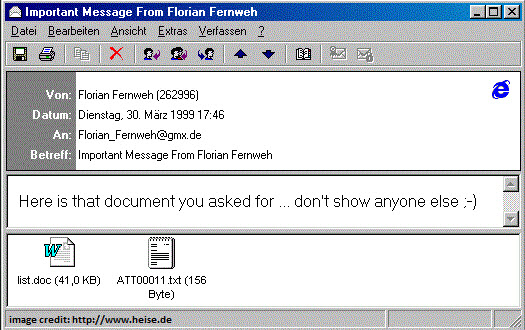

El mensaje era:

•

From: (nombre del usuario infectado)

•

Subject: Important Message From (nombre del usuario infectado)

•

To: (50 nombres de la agenda)

•

Here is that document you asked for ... don´t show anyone else ;.)

•

Attachment: LIST.DOC

La mayoría de los receptores aceptan abrir el archivo puesto que les llega de alguien conocido. Después de enviar el documento, el virus continúa infectando otros documentos Word a los que accede el usuario. Fortuitamente, estos documentos pueden acabar siendo enviados a otros usuarios, siendo potencialmente desastroso puesto que el usuario puede enviar inadvertidamente información confidencial a externos.

El virus se activa cuando el minuto de las horas coincide con el día del mes - por ejemplo a las 16:27 del día 27. Entonces, el virus insertará en el documento abierto, la siguiente frase: "Twenty-two points, plus triple-word-score, plus fifty points for using all my letters. Game's over. I'm outta here".

Este texto y el alias del autor del virus ("Kwyjibo") hacen referencia a la serie de dibujos animados "Los Simpsons". W97M/Melissa trabaja con Microsoft Word 97, Microsoft Word 2000 y Microsoft Outlook. Puede infectar tanto usuarios Windows como Macintosh. Si el equipo infectado no tiene Outlook o acceso a Internet, el virus continuará propagándose localmente a los documentos que el usuario acceda.

Recuperado de:

}

}

Costo(licencia por un año):$449.90

Costo(licencia por un año):$449.90

Costo(licencia por un año):$658.99

Costo(licencia por un año):$658.99